狸、樹葉、與旅人 , 就如同 駭客、網頁漏洞、與瀏覽器。

日本傳說中總能看見妖怪的身影,

從古書 鳥山石燕的 《今昔百鬼拾遺》 與 《百鬼夜行繪卷》 對妖怪的描繪 [今昔百鬼拾遺]

[今昔百鬼拾遺]

到現今因妖怪而生的動漫、電影、文學等

皆可看出神秘的妖怪自古以來就十分吸引人。

今天來談談與本人頗有緣分的妖怪

也是現實生活存在的動物 -狸貓

狸,又稱化狸,在日本傳說中,牠們能靠樹葉就能變身,也能夠進行催眠術,

且睪丸特別大,伸縮自如,相傳狸貓戲法的秘密就藏在牠的睪丸中,現今則大多認為有招財的意義

在日本古文獻中,如 《日本書記》 、 《宇治拾遺物語》 中皆有描述。

狸貓的傳說,以四國地區最為盛行,

然而,談到狸貓,以德島縣的狸貓傳說,最為豐沛~

有狸貓會化身成為小沙彌在晚上現身,阻礙走夜路的行人,若對方生氣的想動粗,

狸貓的數量就會不斷的增加,不停地愚弄行人至天亮。

另外也有 坊主狸 的傳說,在德島的美馬町(現在的劍町) 有座坊主橋,

當行人通過坊主橋時,頭髮就不知不覺地被剃光了。

而狸捉弄人類的行為,又如同駭客捉弄網站一樣,既頑皮又取巧

在古代,牠們將糞便偽裝成食物,把石頭變成貨幣來愚弄人類

那如果,狸貓生活在現代,而它們也精通電腦,它們又會如何愚弄人類呢?

把普通使用者輸入欄位插入惡意script?

將惡意script包裝成普通URL?

XSS將會是狸貓的最愛

XXS- Cross-Site Scripting (跨站腳本攻擊)

屬於網路安全漏洞的一種 ,屬於code injection的一種

可以讓攻擊者執行惡意javascript程式碼,以達成惡意目的

導因於網站未將使用者輸入資訊進行審核

在2017年 OWASP網站安全風險 XSS屬於第七名的高風險

主要分為三種:

網頁後端直接嵌入惡意使用者所傳入的程式碼所造成的漏洞

發生原因:伺服器未檢查輸入內容就回應

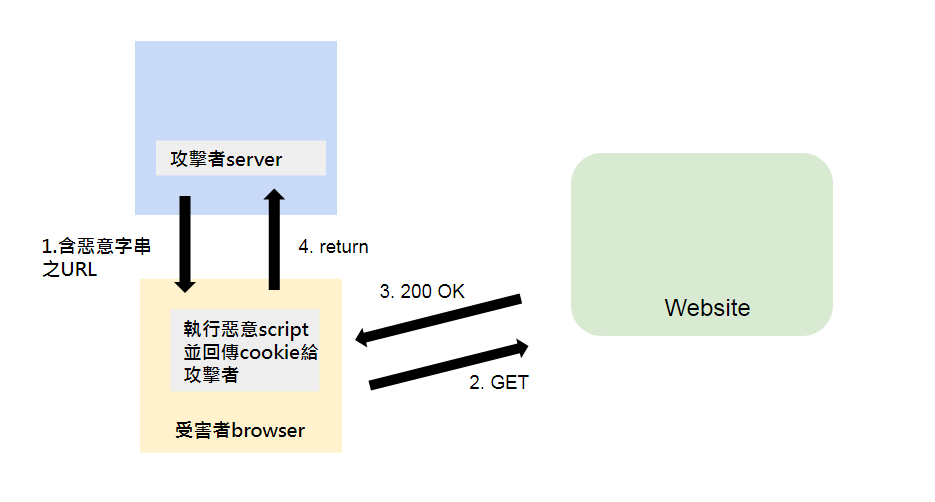

盜取cookie攻擊流程圖:

駭客造出嵌入惡意程式碼的URL丟給受害者

駭客欺騙受害者從網站請求URL //GET

包含惡意字串的URL 回應 受害者 //200 OK

受害者瀏覽器執行惡意程式碼,並將cookie data 傳送給駭客

利用方法 : 傳送內含惡意連結的email、或釣魚網站內含惡意連結

將連結反射回來執行

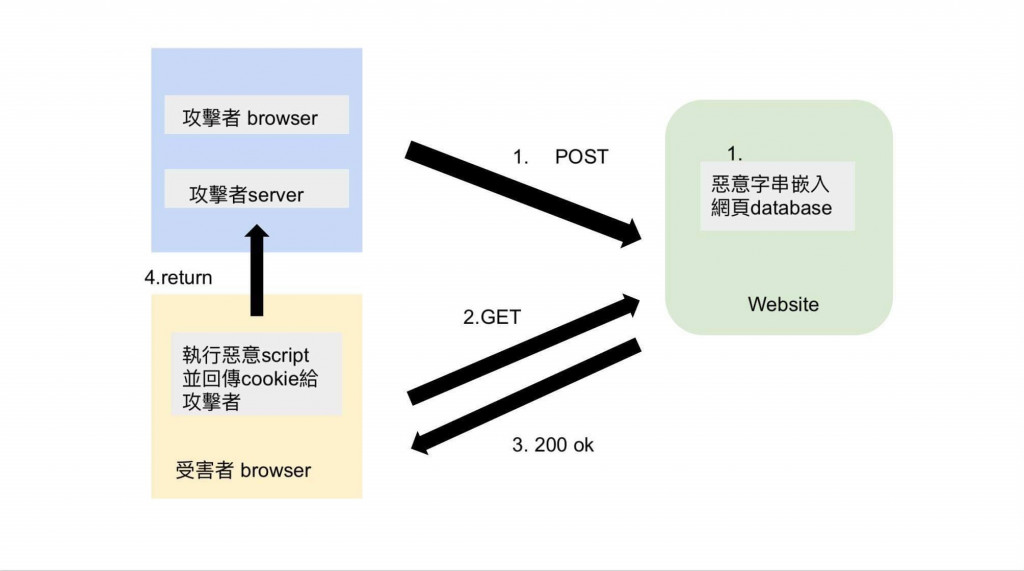

輸入內容會被保存在資料庫中的javascript,引發的攻擊方式

發生原因:伺服器未檢查輸入內容就回應

盜取cookie流程圖:

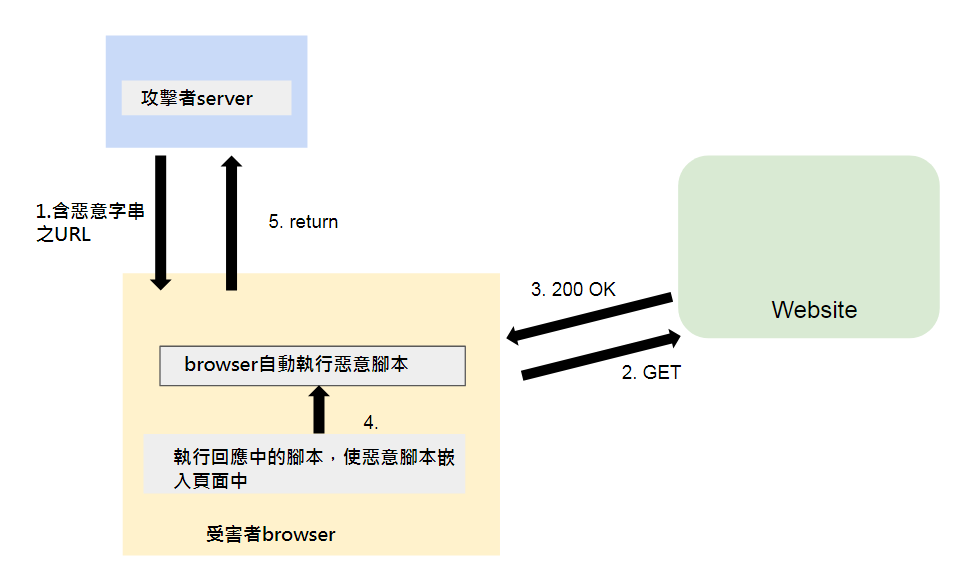

網頁javascript在執行過程中,沒有詳細檢查資料使操作DOM的過程中帶入惡意的指令

DOM(Document Object Model):

是用來表示和與任何HTML 或 XML 文件互動的 API,一個載入於瀏覽器中的文件模組

它的表示方式像樹的節點一樣, 每個節點代表著文件的一部分(如:element、 文字或留言)。

使用DOM API的瀏覽器允許程式碼執行存取和互動任何在文件中的節點

盜取cookie攻擊流程圖:

1. 駭客造出嵌入惡意程式碼的URL

2. 駭客欺騙受害者從網站請求URL //GET

3. 網站回應不包含惡意字串的response //200 OK

4. 受害者的瀏覽器自行執行「合法」腳本,導致惡意腳本插入到頁面中 //Create DOM object

5. 受害者瀏覽器執行惡意腳本,發送cookie data給駭客

狸貓在裡面的角色就如同駭客

利用樹葉、法術變身來欺騙旅人達到自己的目的。

狸貓生性是如此愛捉弄人,駭客又何嘗不是狸貓呢?

也許,坐在你身旁聽故事的駭客,就是狸貓變的也說不定...

[資料來源]:

https://livejapan.com/zh-tw/article-a0000707/

https://zh.wikipedia.org/wiki/%E7%99%BE%E9%AC%BC%E5%A4%9C%E8%A1%8C

https://www.douban.com/group/topic/118912503/

[圖檔參考]:https://www.netsparker.com/blog/web-security/cross-site-scripting-xss/